La Jefatura Superior de Policía de La Rioja alerta sobre una estafa que imita a la Fábrica Nacional de Moneda y Timbre.

LOGROÑO, 11 Nov. - La Jefatura Superior de Policía de La Rioja ha emitido una advertencia sobre una nueva y peligrosa campaña de suplantación que busca propagar malware a través de correos electrónicos fraudulentos, haciéndose pasar por la Fábrica Nacional de Moneda y Timbre (FNMT). Estos correos engañosos instan a los destinatarios a descargar un archivo adjunto que, supuestamente, contendría su identificación y certificado de NIF, pero en realidad oculta un ejecutable malicioso disfrazado como un archivo .iso, diseñado para infectar el dispositivo del usuario.

Recientemente se ha identificado una ola de phishing que tiene como objetivo distribuir un stealer conocido como 'GuLoader/Agent Tesla', cuyo propósito es recopilar información personal de las víctimas. Los atacantes logran esto suplantando tanto a la FNMT como a la Agencia Tributaria (AEAT), creando una sensación de legitimidad que puede ser engañosa para el usuario promedio.

La campaña se realiza a través del envío de correos fraudulentos que alertan a los destinatarios sobre la disponibilidad de su certificado de NIF. Sin embargo, es crucial entender que el archivo en cuestión no es lo que parece. En lugar de ser un documento legítimo, se trata de un ejecutable camuflado como un .iso, con un contenido altamente dañino. El mensaje en sí podría incluir un enlace o un archivo adjunto que invita a la descarga del certificado, lo cual es un engaño peligroso.

Un ejemplo del asunto utilizado en estos correos es 'Disponibilidad del certificado FNMT-RCM', aunque es importante señalar que los ciberdelincuentes pueden variar los asuntos para evadir filtros de spam y confundir a sus víctimas. La técnica que emplean, conocida como email spoofing, les permite simular direcciones de correo electrónico que aparentan ser auténticas, dificultando su detección como estafas.

El principal objetivo de estos perpetradores es lograr que las personas abran el correo electrónico y, sin conocer el peligro, descarguen el boletín que les envían. Una vez que el archivo es ejecutado, se activa el malware que se esconde en él, llevando a la infección del dispositivo. Los usuarios deben estar alertas, ya que al hacer clic en el archivo, este se guardará en la ubicación predeterminada del navegador, típicamente en la carpeta de 'Descargas'.

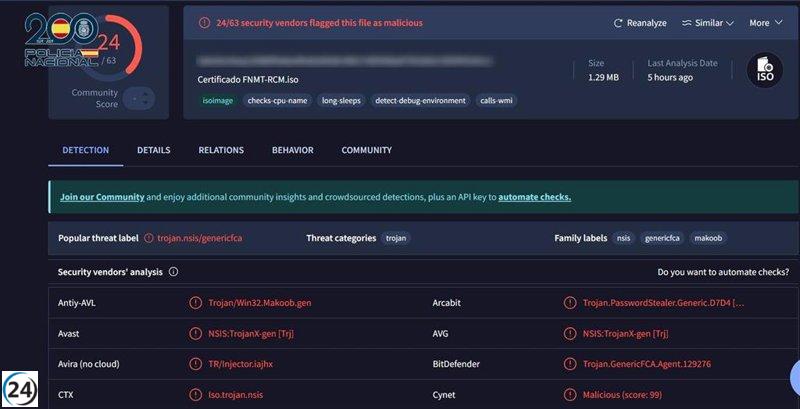

Si el archivo se ejecuta, el dispositivo puede quedar comprometido por el malware 'GuLoader/VIPKeyLogger', diseñado para tomar control del sistema infectado y robar información sensible de la víctima, potencialmente permitiendo a los delincuentes llevar a cabo otros fraudes. Al verificar este tipo de archivo .iso en plataformas como VirusTotal, no es raro encontrar que se identifica como un virus troyano, confirmando así su naturaleza perjudicial.

Newsletter

Entérate de las últimas noticias cómodamente desde tu mail.